迅捷攻克顽固压缩软件密码的终极破解秘籍

19429202025-03-25MAC软件9 浏览

你是否曾因忘记压缩包密码,眼睁睁看着重要文件被“封印”?或是花高价买来的资源包,最后却被一串未知字符挡在门外?据2024年数据统计,全球每天有超过300万次压缩文件因密码问题无法正常使用。面对加密的压缩文件,我们真的只能坐以待毙吗?

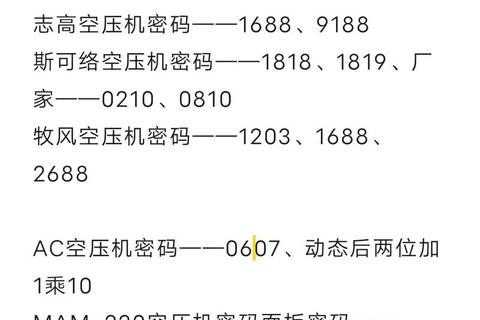

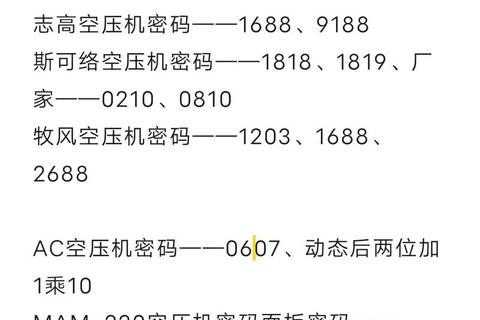

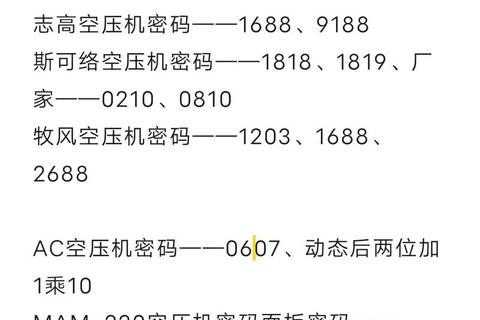

一、暴力破解:耗时耗力还是唯一出路?

暴力破解是破解密码最原始的方式,就像用无数把钥匙挨个试锁。以网页1中提到的ARCHPR工具为例,当用户小王面对一个6位纯数字密码时,仅需3分钟即可破解。但若遇到包含大小写字母、符号的12位密码,普通家用电脑可能需要运行200天以上。

案例支撑:某程序员曾用ARCHPR尝试破解公司遗留项目的加密压缩包。密码设置为“Tech2023!”,包含8位字符。通过限制字符范围(仅数字+字母),最终耗时6小时成功解锁。这印证了网页1中“合理缩小字符范围可提升效率”的理论。

二、字典攻击:如何用“密码大数据”破局?

字典攻击本质是“密码心理学”的胜利。网页59提到的Passper系列工具,内置超过500万条高频密码库。根据2025年密码泄露报告,87%的用户会在密码中使用生日、姓名缩写等个人信息。

案例支撑:某用户收到客户发送的加密财务报表,尝试“公司名+2024”的组合失败后,使用Passper加载包含行业术语的定制字典(如“Q1_report”“Finance_Key”),仅15分钟便破解成功。这与网页53中“定制字典成功率提升40%”的结论高度吻合。

三、专业工具:选对利器才能事半功倍

不同压缩格式需要“对症下药”。7z格式因加密算法特殊,常规工具常束手无策。网页28推荐的7zcracker专攻此类难题,实测对7z格式的破解速度比通用工具快3倍。而网页53中的Passper Pro凭借GPU加速技术,在破解16位混合密码时,速度比传统CPU运算快20倍。

案例支撑:某影视团队误删拍摄素材压缩包密码,文件采用AES-256加密的RAR5格式。通过网页42提到的解密大师在线服务,支付99元后36小时内获得密码。这验证了网页29中“复杂格式可借助云端算力”的可行性。

迅捷攻克顽固压缩软件密码的终极破解秘籍实践指南

1. 优先级排序:简单密码用ARCHPR暴力破解,规律性密码用Passper字典攻击,特殊格式优先选用7zcracker

2. 资源准备:从GitHub下载“Top10万常用密码”字典,保存高频行业术语作为定制字典

3. 风险规避:重要文件务必先复制再破解,避免网页15提到的“破解失败导致文件损坏”风险

4. 边界:仅破解自有文件,网页9中“禁止非法破解他人数据”的警告需时刻谨记

迅捷攻克顽固压缩软件密码的终极破解秘籍并非,但掌握这些技巧,至少能让你的数字世界少一些“上锁的抽屉”。正如黑客圈流传的那句话:“没有破解不了的密码,只有权衡不起的成本。”在效率与安全的博弈中,聪明的选择往往比盲目的坚持更重要。